ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

Давайте вместе разберемся

Все материалы

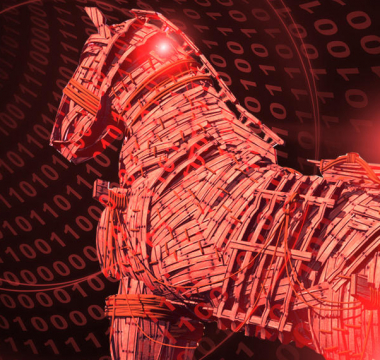

Вредоносная программа, маскирующаяся под известную; часто предоставляет злоумышленнику возможность удаленного управления компьютером; может применяться для реализации атаки на данные или системы. В отличие от вирусов и червей, троянские кони не умеют распространяться самостоятельно, поэтому для их распространения используются другие способы.

Попытка ввести пользователя в заблуждение с целью получения конфиденциальной информации, например номера страховки или паролей. Как правило, в атаках фишинга применяются якобы законные адреса электронной почты или мгновенные сообщения в сочетании с подложными веб-сайтами для отправки мошеннических запросов данных.